El Instituto Federal de Telecomunicaciones (IFT) aún no discute el uso de simuladores de torres de telefonía celular, utilizados para intervenir dispositivos móviles, a pesar de ser considerados como causantes de interferencia de la red.

Ante una solicitud de información sobre evaluación y análisis y sobre el uso de ese tipo de equipos, las unidades de Política Regulatoria, de Cumplimiento, de Concesiones y Servicios y de Espectro Radioeléctrico no encontraron documentos al respecto.

Además de su impacto sobre la privacidad, el uso de esos artefactos es importante, porque implican la ocupación de espectro no licitado y podrían también interferir con el sistema nacional de llamadas de emergencia 911, introducido en México el 9 de enero último.

En 2016, la agencia apro reveló que Finlandia exportó a México los simuladores de torres de telefonía celular en 2014, mientras que Suiza vendió ese equipo en 2012, 2013 y 2015.

Un reporte del Ministerio finlandés de Asuntos Exteriores indica que la Unidad de Control de Exportación del Departamento de Relaciones Económicas Exteriores del citado ministerio autorizó el 11 de julio de 2014 a la empresa de tecnología Exfo Oy, filial de Exfo Inc., el envío a México del equipo modelo NetHawk F10.

En el caso de Suiza, se desconoce qué empresa vendió el equipo y el modelo exportado.

Conocida popularmente como “Stingray”, por un modelo fabricado por la estadounidense Harris Corporation, esos dispositivos pueden extraer información como los números de identidad del suscriptor móvil internacional (IMSI, por sus siglas en inglés), que es el número único de serie que el teléfono celular transmite de modo que el sistema detecta donde está ubicado. Por eso, también se les conoce como “IMSI catchers” (detectores de números IMSI).

Además, pueden acceder al número de serie electrónico del teléfono, metadatos para su almacenamiento interno, interceptar el contenido de comunicaciones, rastrear y localizar un usuario de telefonía celular, propiciar un ataque de denegación de servicio móvil y obtener claves de encriptación de comunicaciones.

Los rastreadores pueden ser instalados en aviones, helicópteros y vehículos manuales no tripulados o drones.

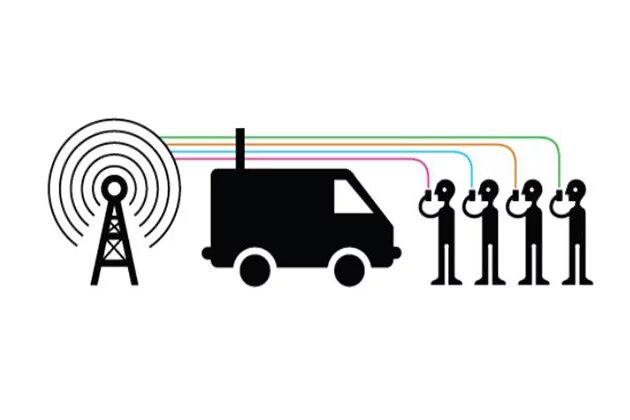

La torre falsa hace que los aparatos celulares cercanos a ella se conecten. Hecho esto, esos programas pueden recolectar información de identificación y localización de los teléfonos y, en algunos casos, intervenir las conversaciones, los mensajes de texto y la navegación por internet. Todo ello significa que nadie está libre de una intromisión de ese tipo.

Otras versiones de esta tecnología son conocidas como “TriggerFish”, “KingFish”, “Hailstorm” o analizadores digitales.

El tema también adquiere relevancia ante la futura consulta del IFT sobre la neutralidad de la red, para que todo el cibertráfico sea tratado de la misma forma, sin ningún tipo de barreras.

En Estados Unidos, la Unión Americana para las Libertades Civiles ha identificado a 71 agencias de gobierno en 24 estados y el Distrito de Columbia que utilizan esos analizadores digitales.

En ese país, el Centro para Justicia Mediática, Cambio de Color y el Instituto de Nueva América para la Tecnología Abierta interpusieron en agosto pasado una queja ante la Comisión Federal de Comunicaciones (FCC) por el uso por la policía de Baltimore de “IMSI-Catchers”.

El documento denuncia que, por unos 10 años, los departamentos de policía locales en Estados Unidos han espiado en secreto las redes móviles mediante herramientas de vigilancia. En Baltimore, el cuerpo policiaco ha recurrido a esa tecnología miles de veces desde 2007, sin orden judicial ni una licencia de uso del espectro electromagnéticos, como lo requiere la FCC.

La queja, que describe los simuladores como “poderosos, invasivos y dañinos” y busca poner fin a esa práctica policial, resalta que interfieren frecuentemente con redes móviles e impiden las comunicaciones y servicios de emergencia, como el 911.

Además, el abogado Jerry Boyle demandó en enero último a la policía de Chicago por emplear los simulares y por espiarlo a él directamente, aunque no ha revelado en su alegato cómo descubrió esa intromisión.

El uso extendido de “IMSI-Catchers” está lejos del dominio público, pues la policía de Baltimore no ha dado a conocer información sobre su despliegue y carece de una política escrita sobre su uso para que el público la inspeccione.

Esa situación también es extensiva a México, donde se ignora cuáles dependencias recurren a esa tecnología, cuántas veces se ha utilizado y su eficacia para perseguir casos penales.

Está en marcha una campaña para detener la utilización de los simulares, que también debería extenderse a México.